Alterator-net-iptables: различия между версиями

(Новая страница: «{{Stub}} == Назначение == Модуль {{pkg|alterator-net-iptables}} предназначен для конфигурирования межсетево...») |

Нет описания правки |

||

| (не показаны 3 промежуточные версии 1 участника) | |||

| Строка 1: | Строка 1: | ||

{{ | == Название пакета == | ||

{{pkg|alterator-net-iptables}} | |||

== Назначение == | == Назначение == | ||

Модуль | Модуль '''Внешние сети''' предназначен для конфигурирования межсетевого экрана. | ||

Более тонкую настройку можно сделать вручную, см. [[Etcnet_Firewall]] | |||

== Запуск == | == Запуск == | ||

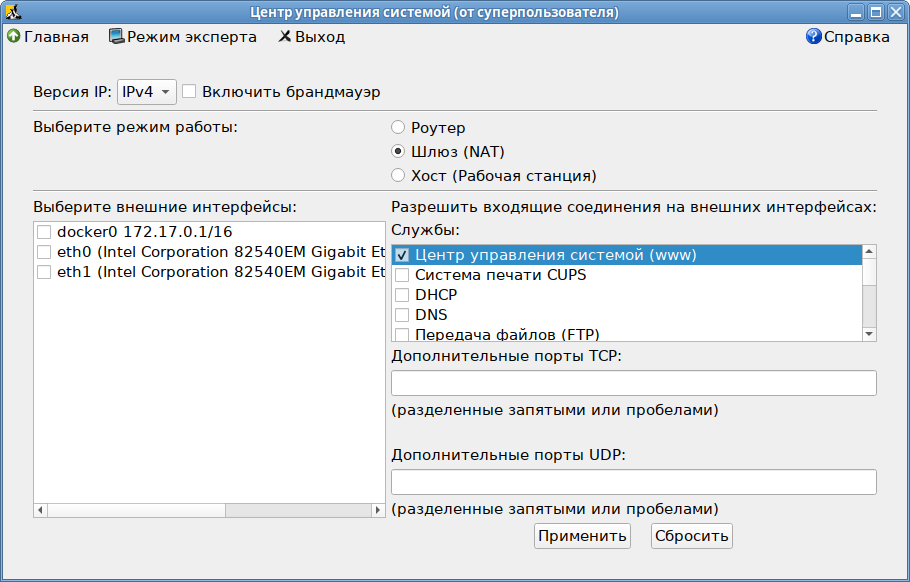

Модуль | Модуль '''Внешние сети''' доступен как в GUI (раздел {{nav|Брандмауэр|Внешние сети}}): | ||

[[Файл:Alterator-net-iptables-gui.png|Интерфейс модуля | [[Файл:Alterator-net-iptables-gui.png|Интерфейс модуля «Внешние сети»]] | ||

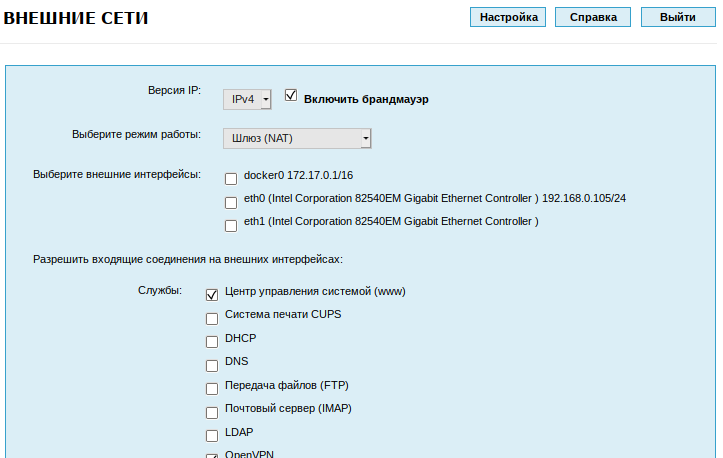

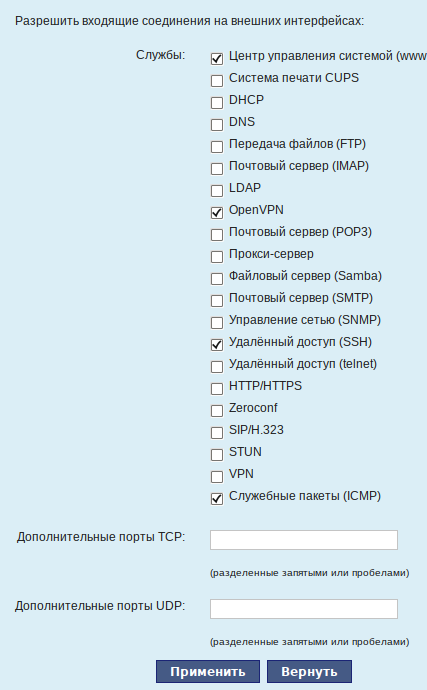

так и в веб-интерфейсе https://ip-address:8080 (раздел {{nav|Брандмауэр|Внешние сети}}): | так и в веб-интерфейсе https://ip-address:8080 (раздел {{nav|Брандмауэр|Внешние сети}}): | ||

[[Файл:Alterator-net-iptables-web.png|Веб-интерфейс модуля | [[Файл:Alterator-net-iptables-web.png|Веб-интерфейс модуля «Внешние сети»]] | ||

== Использование модуля == | == Использование модуля == | ||

| Строка 19: | Строка 23: | ||

=== Выбор режима работы === | === Выбор режима работы === | ||

Можно выбрать один из | Можно выбрать один из трёх режимов работы: | ||

* Роутер. В этом режиме перенаправление пакетов между сетевыми интерфейсами происходит без трансляции сетевых адресов. | * '''Роутер'''. В этом режиме перенаправление пакетов между сетевыми интерфейсами происходит без трансляции сетевых адресов. | ||

* Шлюз (NAT). В этом режиме будет настроена трансляция сетевых адресов (NAT) при перенаправлении пакетов на внешние интерфейсы. Использование этого режима имеет смысл, если у вас настроен по крайней мере один внешний и один внутренний интерфейс. | * '''Шлюз (NAT)'''. В этом режиме будет настроена трансляция сетевых адресов (NAT) при перенаправлении пакетов на внешние интерфейсы. Использование этого режима имеет смысл, если у вас настроен, по крайней мере, один внешний и один внутренний интерфейс. | ||

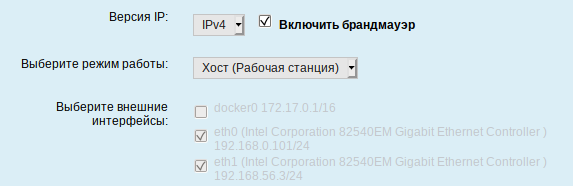

* '''Хост (Рабочая станция)'''. В этом режиме можно для всех интерфейсов открыть или закрыть порт. Внешними автоматически выбираются все интерфейсы, кроме lo и специальных исключений (virbr*, docker*): | |||

*:[[Файл:Alterator-net-iptables-host.png|Модуль «Внешние сети». Режим «Хост»]] | |||

{{note|В любом режиме включено только перенаправление пакетов с внутренних интерфейсов. Перенаправление пакетов с внешних интерфейсов всегда выключено.}} | {{note|В любом режиме включено только перенаправление пакетов с внутренних интерфейсов. Перенаправление пакетов с внешних интерфейсов всегда выключено.}} | ||

| Строка 34: | Строка 40: | ||

=== Разрешённые входящие соединения на внешних интерфейсах === | === Разрешённые входящие соединения на внешних интерфейсах === | ||

Поставив отметку, соответствующую определённой службе, можно включить доступ к этой службе через внешние сетевые интерфейсы. Особое внимание уделите службе | Поставив отметку, соответствующую определённой службе, можно включить доступ к этой службе через внешние сетевые интерфейсы. | ||

Особое внимание уделите службе «Центр управления системой (www)». Запрет доступа к ней приведет к невозможности воспользоваться [[ЦУС|''Центром управления системой'']] по сети через внешние интерфейсы. | |||

При необходимости можно также явно указать номера портов, которые следует открыть для доступа через внешние интерфейсы. | При необходимости можно также явно указать номера портов, которые следует открыть для доступа через внешние интерфейсы. | ||

Текущая версия от 15:59, 12 января 2023

Название пакета

alterator-net-iptables

Назначение

Модуль Внешние сети предназначен для конфигурирования межсетевого экрана.

Более тонкую настройку можно сделать вручную, см. Etcnet_Firewall

Запуск

Модуль Внешние сети доступен как в GUI (раздел Брандмауэр ▷ Внешние сети):

так и в веб-интерфейсе https://ip-address:8080 (раздел Брандмауэр ▷ Внешние сети):

Использование модуля

Выбор режима работы

Можно выбрать один из трёх режимов работы:

- Роутер. В этом режиме перенаправление пакетов между сетевыми интерфейсами происходит без трансляции сетевых адресов.

- Шлюз (NAT). В этом режиме будет настроена трансляция сетевых адресов (NAT) при перенаправлении пакетов на внешние интерфейсы. Использование этого режима имеет смысл, если у вас настроен, по крайней мере, один внешний и один внутренний интерфейс.

- Хост (Рабочая станция). В этом режиме можно для всех интерфейсов открыть или закрыть порт. Внешними автоматически выбираются все интерфейсы, кроме lo и специальных исключений (virbr*, docker*):

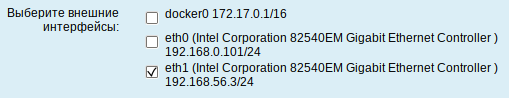

Выбор внешних интерфейсов

Необходимо выбрать сетевые интерфейсы, через которые компьютер подключен к внешним сетям. Для этих подключений можно разрешать или запрещать доступ снаружи к различным сетевым службам компьютера, а также включать трансляцию адресов внутренних сетей при обращениях наружу.

Разрешённые входящие соединения на внешних интерфейсах

Поставив отметку, соответствующую определённой службе, можно включить доступ к этой службе через внешние сетевые интерфейсы.

Особое внимание уделите службе «Центр управления системой (www)». Запрет доступа к ней приведет к невозможности воспользоваться Центром управления системой по сети через внешние интерфейсы.

При необходимости можно также явно указать номера портов, которые следует открыть для доступа через внешние интерфейсы.