Домен/Windows: различия между версиями

Нет описания правки |

|||

| (не показано 28 промежуточных версий 3 участников) | |||

| Строка 1: | Строка 1: | ||

Использование домена для аутентификации компьютеров с Windows. ALT-домен можно использовать для следующих возможностей: | |||

* аутентификация пользователей для входа в систему; | |||

* предоставление файловых ресурсов (общего ресурса и домашней папки с сервера) без ввода дополнительного пароля; | |||

{{Attention|Данная инструкция позволяет настроить Samba в качестве NT Domain для аутентификации Windows XP. Использование Samba в качестве полноценной замены Active Directory возможно после адаптации домена к [[Домен/SambaAsAD|Samba AD DC]]}} | |||

Примечание: в конфигурации по умолчанию не предусмотрена работа с профилями. | |||

Возможность ввода Windows в [[Домен|ALT-домен]] появилась с {{package|alterator-net-domain|0.4-alt13}} и {{package|ldap-user-tools|0.8.1-alt1}}. | |||

= Настройка | = Настройка на сервере = | ||

[[Centaurus:_домен|Создайте домен]] в модуле «Домен». При показе состояния домена в этом модуле показывается рабочая группа: | |||

Samba: OK (TEST.ALTLINUX) | |||

{{Attention|Во избежание проблем с вводом Windows имя домена нужно делать ''не более 15 символов''[http://en.wikipedia.org/wiki/NetBIOS#NetBIOS_name].}} | |||

В скобках показывается установленное имя домена для Windows. | |||

= Права доступа = | |||

* Для того, чтобы завести пользователей в домен под Windows требуются права администратора домена. Эти права имеют пользователи, входящие в группу {{term|admins}} в модуле «Группы». | |||

* Для пользователей, входящих в группу Domain Users (или группу {{term|users}} в LDAP) имеется доступ на диски | |||

** S: общая папка на сервере (ресурс {{path|share}}) | |||

** Z: (домашняя папка пользователя на сервере с создаваемым подкаталогом {{path|profile}}). | |||

По умолчанию в эту группу добавляются все новые пользователи. | |||

= Настройка на клиенте = | |||

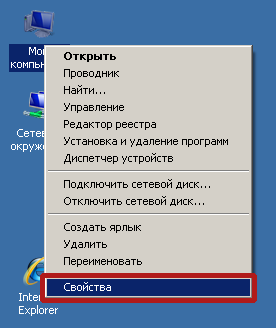

1. Нажмите правой кнопкой мыши по значку {{cmd|«Мой компьютер»}} и выберите пункт {{cmd|«Свойства»}} (быстро этот можно сделать, нажав {{cmd|Win+Pause}}). | |||

<center>[[Изображение:Windows-domain-1.png]]</center> | |||

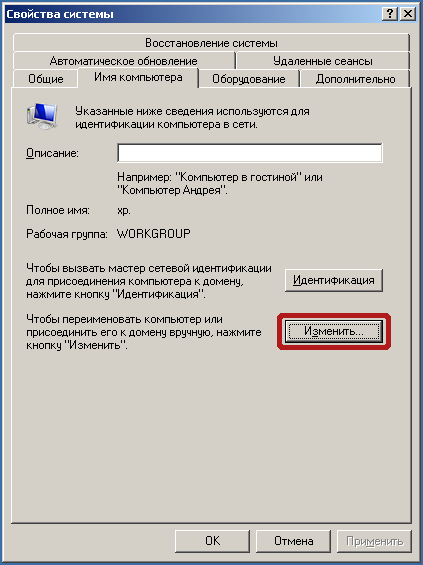

2. В | 2. В появившемся окне перейдите на вкладку {{cmd|«Имя компьютера»}} и нажмите кнопку {{cmd|«Изменить…»}} | ||

<center>[[Изображение:Windows-domain-2.png]]</center> | |||

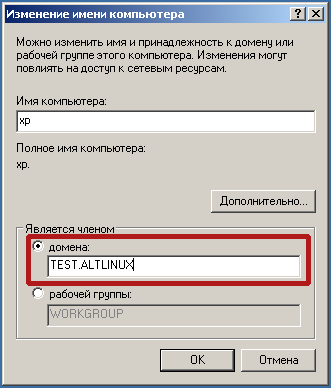

3. В окне «Изменение имени компьютера» установите переключатель на пункт {{cmd|Является членом домена}} и введите имя домена (точное имя домена можно посмотреть у пункта Samba в разделе «Домен» Центра управления сервера ALT Linux). Затем нажмите кнопку {{cmd|«OK»}}. | |||

3. | <center>[[Изображение:Windows-domain-3.png]]</center> | ||

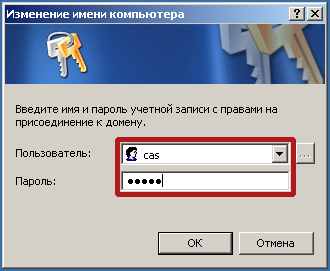

4. Для ввода компьютера в домен потребуется указать имя и пароль пользователя, имеющего права вводить в домен. На сервере это пользователи группы {{term|admins}}. Введите имя в поле «Пользователь» и пароль этого пользователя в поле «Пароль». Затем нажмите кнопку {{cmd|«OK»}}. | |||

<center>[[Изображение:Windows-domain-4.png]]</center> | |||

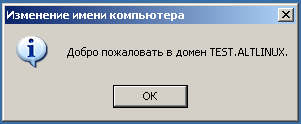

5. При указании правильных данных появится диалоговое окно, подтверждающее регистрацию компьютера в домене. | |||

<center>[[Изображение:Windows-domain-5.png]]</center> | |||

'' | 6. '''Перезагрузитесь.''' | ||

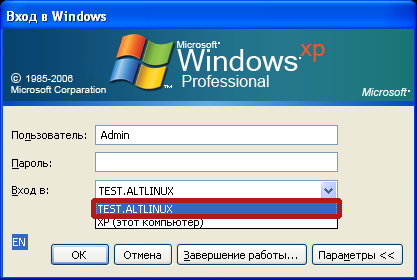

7. В окне входа нажмите кнопку {{cmd|«Параметры >>»}} | |||

<center>[[Изображение:Windows-domain-6.png]]</center> | |||

8. В выпадающем списке «Вход в» выберите свой домен. | |||

<center>[[Изображение:Windows-domain-7.png]]</center> | |||

9. Введите имя зарегистрированного на сервере пользователя в поле «Пользователь» и пароль этого пользователя в поле «Пароль». Затем нажмите кнопку {{cmd|«OK»}}. | |||

<center>[[Изображение:Windows-domain-8.png]]</center> | |||

При указании правильного имени пользователя и пароля вы войдёте в систему и можете работать. | |||

= | = Вход в ALT-домен систем на Windows 7/8 = | ||

Инструкция на сайте Samba: [http://wiki.samba.org/index.php/Windows7 http://wiki.samba.org/index.php/Windows7] | |||

Для входа в ALT-домен компьютеров под управлением Windows 7/8 запустите {{prg|regedit}}, найдите раздел параметров LanManWorkstation и добавьте два параметра (DWORD 32бита): | |||

== | <source lang="reg">[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\LanManWorkstation\Parameters] | ||

"DNSNameResolutionRequired"=dword:00000000 | |||

"DomainCompatibilityMode"=dword:00000001</source> | |||

[https://bugzilla.samba.org/attachment.cgi?id=4988&action=view Скачать файл .reg для установки этих параметров] | |||

'''Внимание!''' Перезагрузите Windows или перезапустите службу LanmanWorkstation после добавления этих параметров. | |||

Если вы изменяли параметры Netlogon, проверьте, чтобы было установлено | |||

== | <source lang="reg">[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters] | ||

RequireSignOrSeal = 1 | |||

RequireStrongKey = 1</source> | |||

После этого можно зарегистрироваться штатным способом. | |||

Для снижения времени входа на Windows 7 рекомендуется поправить параметры: | |||

== | <source lang="reg">[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\System] | ||

"SlowLinkDetectEnabled"=dword:00000000 | |||

"DeleteRoamingCache"=dword:00000001 | |||

"WaitForNetwork"=dword:00000000 | |||

"CompatibleRUPSecurity"=dword:00000001</source> | |||

= | = Известные проблемы = | ||

# Для Windows 7/8 требуется добавлять дополнительные параметры в реестр | |||

# Не реализована поддержка профилей [http://wiki.samba.org/index.php/Samba_%26_Windows_Profiles http://wiki.samba.org/index.php/Samba_%26_Windows_Profiles] | |||

# При входе в домен с виндовых машин, открывается блокнот с файлом desktop.ini. Этот файл во всех меню "Пуск", запускается из автозагрузки. Блокнот не открывается только на той машине, с которой был произведёт первый вход в домен этого пользователя. [http://forum.altlinux.org/index.php/topic,3747.msg194041.html#msg194041] | |||

= Ссылки = | |||

* [[Домен/Windows/Manual|Настройка NT домена вручную]] | |||

{{Category navigation|title=Домен|category=Домен|sortkey={{SUBPAGENAME}}}} | |||

Текущая версия от 17:55, 2 июля 2015

Использование домена для аутентификации компьютеров с Windows. ALT-домен можно использовать для следующих возможностей:

- аутентификация пользователей для входа в систему;

- предоставление файловых ресурсов (общего ресурса и домашней папки с сервера) без ввода дополнительного пароля;

Примечание: в конфигурации по умолчанию не предусмотрена работа с профилями.

Возможность ввода Windows в ALT-домен появилась с alterator-net-domain-0.4-alt13[1] и ldap-user-tools-0.8.1-alt1[2] .

Настройка на сервере

Создайте домен в модуле «Домен». При показе состояния домена в этом модуле показывается рабочая группа:

Samba: OK (TEST.ALTLINUX)

В скобках показывается установленное имя домена для Windows.

Права доступа

- Для того, чтобы завести пользователей в домен под Windows требуются права администратора домена. Эти права имеют пользователи, входящие в группу admins в модуле «Группы».

- Для пользователей, входящих в группу Domain Users (или группу users в LDAP) имеется доступ на диски

- S: общая папка на сервере (ресурс share)

- Z: (домашняя папка пользователя на сервере с создаваемым подкаталогом profile).

По умолчанию в эту группу добавляются все новые пользователи.

Настройка на клиенте

1. Нажмите правой кнопкой мыши по значку «Мой компьютер» и выберите пункт «Свойства» (быстро этот можно сделать, нажав Win+Pause).

2. В появившемся окне перейдите на вкладку «Имя компьютера» и нажмите кнопку «Изменить…»

3. В окне «Изменение имени компьютера» установите переключатель на пункт Является членом домена и введите имя домена (точное имя домена можно посмотреть у пункта Samba в разделе «Домен» Центра управления сервера ALT Linux). Затем нажмите кнопку «OK».

4. Для ввода компьютера в домен потребуется указать имя и пароль пользователя, имеющего права вводить в домен. На сервере это пользователи группы admins. Введите имя в поле «Пользователь» и пароль этого пользователя в поле «Пароль». Затем нажмите кнопку «OK».

5. При указании правильных данных появится диалоговое окно, подтверждающее регистрацию компьютера в домене.

6. Перезагрузитесь.

7. В окне входа нажмите кнопку «Параметры >>»

8. В выпадающем списке «Вход в» выберите свой домен.

9. Введите имя зарегистрированного на сервере пользователя в поле «Пользователь» и пароль этого пользователя в поле «Пароль». Затем нажмите кнопку «OK».

При указании правильного имени пользователя и пароля вы войдёте в систему и можете работать.

Вход в ALT-домен систем на Windows 7/8

Инструкция на сайте Samba: http://wiki.samba.org/index.php/Windows7

Для входа в ALT-домен компьютеров под управлением Windows 7/8 запустите regedit, найдите раздел параметров LanManWorkstation и добавьте два параметра (DWORD 32бита):

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\LanManWorkstation\Parameters]

"DNSNameResolutionRequired"=dword:00000000

"DomainCompatibilityMode"=dword:00000001

Скачать файл .reg для установки этих параметров

Внимание! Перезагрузите Windows или перезапустите службу LanmanWorkstation после добавления этих параметров.

Если вы изменяли параметры Netlogon, проверьте, чтобы было установлено

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters]

RequireSignOrSeal = 1

RequireStrongKey = 1

После этого можно зарегистрироваться штатным способом.

Для снижения времени входа на Windows 7 рекомендуется поправить параметры:

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\System]

"SlowLinkDetectEnabled"=dword:00000000

"DeleteRoamingCache"=dword:00000001

"WaitForNetwork"=dword:00000000

"CompatibleRUPSecurity"=dword:00000001

Известные проблемы

- Для Windows 7/8 требуется добавлять дополнительные параметры в реестр

- Не реализована поддержка профилей http://wiki.samba.org/index.php/Samba_%26_Windows_Profiles

- При входе в домен с виндовых машин, открывается блокнот с файлом desktop.ini. Этот файл во всех меню "Пуск", запускается из автозагрузки. Блокнот не открывается только на той машине, с которой был произведёт первый вход в домен этого пользователя. [4]