Zabbix/AD-auth: различия между версиями

< Zabbix

(Новая страница: «Категория:Web Для работы прозрачной аутентификации (SSO) на zabbix сервере, необходимо создат...») |

Нет описания правки |

||

| Строка 1: | Строка 1: | ||

== Интеграция Zabbix с Active Directory == | |||

# Каждый пользователь домена, который будет пользоваться Zabbix, должен существовать в Zabbix. Для этого достаточно создать в Zabbix пользователей с таким же логином, как и в домене. | |||

# Создать в Active Directory отдельного пользователя, через которого будет выполняться привязка Zabbix к домену. Можно использовать любой доменный аккаунт или можно создать выделенный служебный аккаунт. | |||

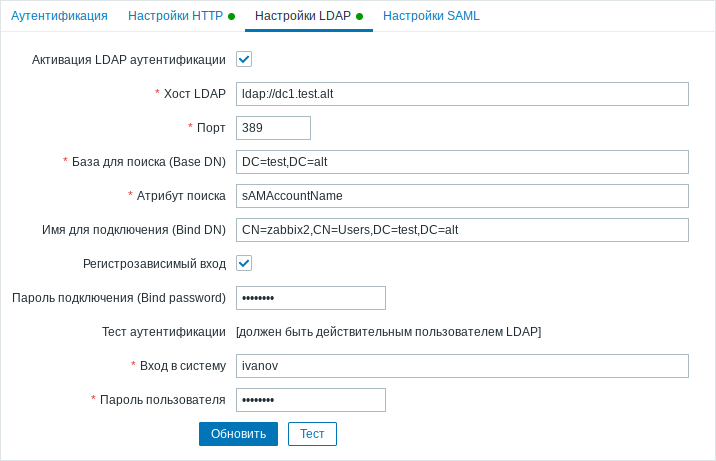

# Настроить LDAP аутентификацию на Zabbix. Для этого в веб-интерфейсе перейти в «Администрирование» -> «Аутентификация» вкладка «Настройки LDAP» и настроить параметры конфигурации: | |||

#: [[Файл:Zabbix_ldap-01.png|Настройка LDAP аутентификации на Zabbix]] | |||

# Проверить правильность введённых данных, выполнив тестовое подключение. Если тест пройден успешно, сохранить настройки, нажав кнопку «Обновить». | |||

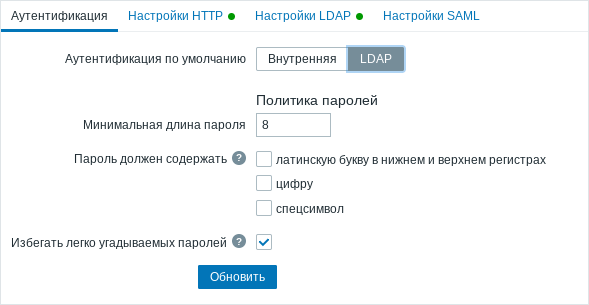

# Перейти вкладку «Аутентификация» и в строке «Аутентификация по умолчанию» выбрать пункт «LDAP» и нажать кнопку «Обновить»: | |||

#: [[Файл:Zabbix_ldap-02.png|Выбор типа аутентификации по умолчанию в Zabbix]] | |||

{{Note|В случае если AD не доступен, то авторизоваться в Zabbix не получится. Чтобы переключиться обратно на внутреннею аутентификацию, необходимо в БД изменить параметр ''authentication_type''. Например: | |||

<syntaxhighlight lang="mysql">$ mysql -u root -p | |||

MariaDB [(none)]> UPDATE `zabbix`.`config` SET `authentication_type` = '0' WHERE `config`.`configid` =1; | |||

</syntaxhighlight> | |||

Теперь можно авторизоваться с помощью учетной записи которая была создана при установке Zabbix.}} | |||

== Настройка прозрачной (SSO) аутентификации в Zabbix == | |||

# Для работы прозрачной аутентификации (Single Sign On) на Zabbix сервере, необходимо создать пользователей с именами доменных пользователей, указав группы и привилегии. | |||

# Настроить на веб-сервере доменную аутентификацию ([[Apache2/AD-auth|Apache]], [[Nginx/AD-auth|Nginx]]). Пример, настройки файла {{path|/etc/httpd2/conf/addon.d/A.zabbix.conf}} для веб-сервера Apache: | |||

#:<syntaxhighlight lang="ini">Alias /zabbix /var/www/webapps/zabbix/ui | |||

<Directory "/var/www/webapps/zabbix"> | |||

Options FollowSymLinks | |||

AllowOverride AuthConfig Limit | |||

AuthType GSSAPI | |||

AuthName "GSSAPI Login" | |||

#GssapiBasicAuth On | |||

GssapiCredStore keytab:/etc/httpd2/conf/httpd.keytab | |||

GssapiAllowedMech krb5 | |||

Require valid-user | |||

#Require all granted | |||

</Directory></syntaxhighlight> | |||

# [[Настройка_браузеров_для_SSO|Настроить браузер]] для поддержки SSO | |||

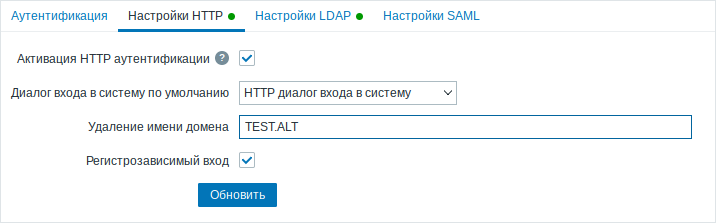

# В настройках ZABBIX указать, что нужно использовать HTTP аутентификацию. Для этого в веб-интерфейсе перейти в «Администрирование» -> «Аутентификация» вкладка «Настройки HTTP» и указать параметры и нажать кнопку «Обновить»: | |||

#: [[Файл:Zabbix_http-01.png|Настройка HTTP аутентификации в Zabbix]] | |||

# Теперь при входе в ZABBIX, идентификационные данные будут браться на основе текущего пользователя авторизованного в системе. | |||

[[Категория:Web]] | [[Категория:Web]] | ||

[[Категория:Active Directory]] | |||

Версия от 15:59, 20 июня 2023

Интеграция Zabbix с Active Directory

- Каждый пользователь домена, который будет пользоваться Zabbix, должен существовать в Zabbix. Для этого достаточно создать в Zabbix пользователей с таким же логином, как и в домене.

- Создать в Active Directory отдельного пользователя, через которого будет выполняться привязка Zabbix к домену. Можно использовать любой доменный аккаунт или можно создать выделенный служебный аккаунт.

- Настроить LDAP аутентификацию на Zabbix. Для этого в веб-интерфейсе перейти в «Администрирование» -> «Аутентификация» вкладка «Настройки LDAP» и настроить параметры конфигурации:

- Проверить правильность введённых данных, выполнив тестовое подключение. Если тест пройден успешно, сохранить настройки, нажав кнопку «Обновить».

- Перейти вкладку «Аутентификация» и в строке «Аутентификация по умолчанию» выбрать пункт «LDAP» и нажать кнопку «Обновить»:

Примечание: В случае если AD не доступен, то авторизоваться в Zabbix не получится. Чтобы переключиться обратно на внутреннею аутентификацию, необходимо в БД изменить параметр authentication_type. Например:

Теперь можно авторизоваться с помощью учетной записи которая была создана при установке Zabbix.

$ mysql -u root -p

MariaDB [(none)]> UPDATE `zabbix`.`config` SET `authentication_type` = '0' WHERE `config`.`configid` =1;

Настройка прозрачной (SSO) аутентификации в Zabbix

- Для работы прозрачной аутентификации (Single Sign On) на Zabbix сервере, необходимо создать пользователей с именами доменных пользователей, указав группы и привилегии.

- Настроить на веб-сервере доменную аутентификацию (Apache, Nginx). Пример, настройки файла /etc/httpd2/conf/addon.d/A.zabbix.conf для веб-сервера Apache:

Alias /zabbix /var/www/webapps/zabbix/ui <Directory "/var/www/webapps/zabbix"> Options FollowSymLinks AllowOverride AuthConfig Limit AuthType GSSAPI AuthName "GSSAPI Login" #GssapiBasicAuth On GssapiCredStore keytab:/etc/httpd2/conf/httpd.keytab GssapiAllowedMech krb5 Require valid-user #Require all granted </Directory>

- Настроить браузер для поддержки SSO

- В настройках ZABBIX указать, что нужно использовать HTTP аутентификацию. Для этого в веб-интерфейсе перейти в «Администрирование» -> «Аутентификация» вкладка «Настройки HTTP» и указать параметры и нажать кнопку «Обновить»:

- Теперь при входе в ZABBIX, идентификационные данные будут браться на основе текущего пользователя авторизованного в системе.